Update September 2021 – Exchange Online und Basic Auth

Microsoft führt einige Änderungen durch, um die Sicherheit des Microsoft 365 Tenants zu verbessern. Bereits 2019 wurde angekündigt, dass die Basisauthentifizierung für ältere Protokolle abgeschafft wird. Anfang 2021 wurde zudem bekannt gegeben, dass die Basisauthentifizierung für Protokolle, die nicht in Tenants verwendet werden, ebenfalls abgeschafft wird. Allerdings wird die Basisauthentifizierung für alle aktuell verwendeten Protokolle bis auf Weiteres nicht deaktiviert.

Microsoft hat nun bekannt gegeben, dass das Programm zur Beendigung der Verwendung von Basic Auth in Exchange Online in eine neue Phase eintritt.

Ab dem 1. Oktober 2022 wird begonnen, Basic Auth in allen Tenants, unabhängig von ihrer Nutzung, zu deaktivieren.

Weitere Informationen zum Thema finden Sie hier:

Am 13. Oktober 2020 wird von Microsoft die Basic Authentication für Exchange Web Services (EWS), Exchange ActiveSync (EAS), Internet Message Access Protocol (IMAP), Post Office Protocol (POP) und Remote PowerShell (RPS) zur Authentifizierung an Exchange Online eingestellt.

Basic Authenication ist mittlerweile veraltet und weist zunehmend Schwachstellen auf, hier werden bei jeder Client-Anwendung der Benutzernamen und das Passwort weitergegeben.

Obwohl Basic Authentication einfach zu konfigurieren und zu verwenden ist, erleichtert es Angreifern mit den heutigen Tools und Methoden, Benutzeranmeldeinformationen abzufangen. Mit den gewonnenen Benutzerinformationen erhöht sich wiederum das Risiko, von unerlaubten Zugriffen auf andere Endpunkte und Dienste.

Da sich Microsoft dieser Schwachstellen und Risiken bewusst war, wurde parallel die Microsoft Modern Authentication entwickelt und eingeführt. Diese basiert zur Authentifizierung und Autorisierung auf OAuth 2.0. Modern Authentication ist im Vergleich zur Basic Authentication eine sicherere Methode, um auf Daten zu zugreifen.

An dieser Stelle sollte man darauf hinweisen, dass diese Änderung keinen Einfluss auf SMTP AUTH hat. Dies bedeutet, dass Microsoft weiterhin Basic Authentication in Exchange Online für dieses Protokoll unterstützen wird. Eine weitere Tatsache in diesem Zusammenhang ist, dass eine Vielzahl von Anwendungen, Geräten und Appliances ebenfalls das SMTP-Protokoll für das Versenden von E-Mails verwenden. Derzeit arbeitet Microsoft an einer Lösung, um SMTP AUTH besser abzusichern. Sobald uns hierzu neue Erkenntnisse vorliegen, werden wir Sie natürlich informieren.

Ebenfalls nicht von der Änderung betroffen sind, Exchange-Versionen bzw. Exchange Server (auch Hybrid-Umgebungen), die on-premise installiert sowie betrieben werden. Es ist nur die Exchange Online Variante davon betroffen.

Microsoft investiert derzeit sehr viele Ressourcen und Kosten, um die Migration auf OAuth 2.0 für bestehenden Applikationen voranzutreiben bzw. zu erleichtern. Der Fokus hierbei liegt auf Services im Zusammenhang mit POP, IMAP und Hintergrundanwendungen für das Remote PowerShell MFA-Modul.Weitere Ergebnisse und Informationen zur OAuth 2.0 Unterstützung für Services sowie Anwendungen, werden in kommenden Monaten erwartet.

[Update 08.04.2020] Aufgrund der aktuellen Corona-Situation wurde der Einstellungstermin für Bestandskunden, die Basic Authentication in Exchange Online (MC204828) aktiv nutzen, auf die zweite Jahreshälfte 2021 verschoben. Ein genauer Termin wurde von Microsoft noch nicht kommuniziert. Für Kunden die Basic Authentication nicht aktiv nutzen, bleibt der 13. Oktober 2020 als Deaktivierungstermin bestehen.

Hier noch mal die wichtigsten Informationen zu OAuth 2.0 für Sie zusammengefasst

Wer ist betroffen?

Alle Kunden die Exchange Online oder eine Hybride Exchange Infrastruktur betreiben.

Was muss ich tun?

Um Serviceunterbrechungen zu vermeiden, stellen Sie sicher, dass alle Ihre Clients Modern Authentication (OAuth 2.0) verwenden. Folgende Punkte sollten Sie überprüfen, um sicher zu stellen, dass Sie vorbereitet sind:

- Überprüfen Sie mithilfe der Azure AD Console in den SignIns (Anmeldungen-https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/SignIns), ob Sie noch Zugriffe auf Exchange Online mit Basic Authentication haben. Details können unter folgendem Link gefunden werden: https://techcommunity.microsoft.com/t5/exchange-team-blog/basic-auth-and-exchange-online-february-2020-update/ba-p/1191282

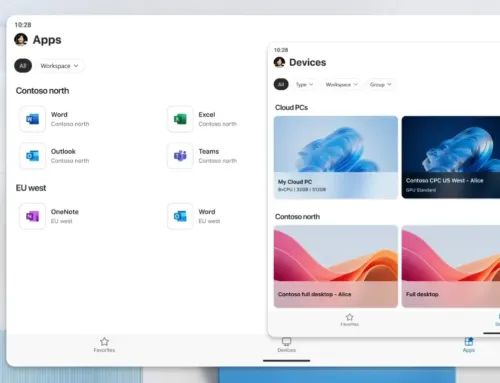

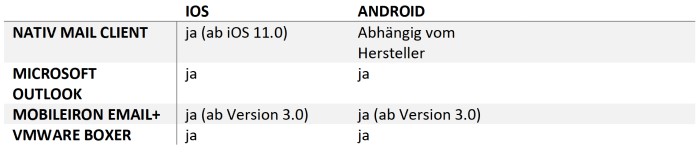

- Stellen Sie sicher, dass die Clients, welche von den Benutzern verwendet werden, OAuth 2.0 unterstützen. Wir haben für Sie, eine entsprechende Übersicht der Mail Clients der UEM-Hersteller zusammengestellt:

- Es sollte sichergestellt werden, dass Konfigurationen, welche über eine UEM-Lösung (Intune, MobileIron, WorkspaceOne) auf Geräte und Apps verteilt werden, entsprechend auf Modern Authentication (OAuth 2.0) umgestellt sind.

HINWEIS: Nur durch das Verwenden eines der aufgeführten Clients, haben Sie noch nicht die Umstellung auf Modern Authentication (OAuth 2.0) durchgeführt.

TIPP: Diese Umstellung betrifft auch, Ihre Outlook Clients auf den Windows Computern.

FAQ

Frage: Ich betreibe meine Exchange-Umgebung on-premise. Bin ich von dieser Änderung auch betroffen?

Antwort: Nein, lediglich Kunden mit Exchange Online sind betroffen.

Frage: Hat dies Auswirkungen auf meine Exchange-Hybrid-Konfiguration?

Antwort: Ja, jedoch wird hier keine Basisauthentifizierung verwendet, sondern eine Token basierte Authentifizierung. In diesem Artikel finden Sie weitere Informationen zu diesem Thema. https://blogs.technet.microsoft.com/exchange/2017/05/24/deep-dive-how-hybrid-authentication-really-works/

Frage: Welche Auswirkungen hat dies auf die Verwendung der MobileIron Sentry?

Antwort: Die MobileIron Sentry unterstützt aktuell noch kein Modern Authentication über OAuth. Dies soll ggf. in einem zukünftigen Release erfolgen. Bitte kontaktieren Sie unser Support Team hierzu, um mögliche Vorgehensweisen abzustimmen.

Frage: Ich verwende zertifikatsbasierte Authentifizierung für den Zugriff auf Exchange Online. Bin ich betroffen?

Antwort: Sollte die zertifikatsbasierte Authentifizierung direkt gegen Azure AD, ohne die Verwendung eines Identitätsanbieters durchgeführt werden, sind Sie von dieser Änderung betroffen und müssen eine Umstellung durchführen.

Antwort: Wird die zertifikatsbasierte Authentifizierung durch einen anderen Identitätsanbieter (Identity Provider: ADFS, Ping Identity) durchgeführt, sind Sie davon nicht betroffen.

Weitere Informationen zu OAuth 2.0 finden Sie hier: Microsoft identify platform (v2.0) overview

Weitere Informationen und Details zur Migration finden Sie hier: Getting started with OAuth2 for Microsoft Graph